Trí tuệ nhân tạo (AI): Thúc đẩy đổi mới, nhưng chúng ta phải trả giá như thế nào?

AI đang thay đổi hầu hết mọi doanh nghiệp, không chỉ tự động hóa các tác vụ, mà còn thay đổi cách ra quyết định, tạo ra giá trị và cách các công ty cạnh tranh. Dường như không có giới hạn nào cho những lợi ích đến từ những thay đổi mà AI sẽ mang lại, bao gồm cả khả năng thúc đẩy đổi mới. Trước đây, những thay đổi công nghệ rộng lớn nằm trong phạm vi trách nhiệm của các nhóm CNTT. Tuy nhiên, làn sóng công nghệ AI tạo sinh (GenAI) mới đang dân chủ hóa những thay đổi công nghệ, trao quyền kiểm soát vào tay tất cả các nhóm trong lĩnh vực sản xuất, bán hàng, tài chính và CNTT. Mọi bộ phận đều đang tận dụng sức mạnh của AI để nâng cao hiệu quả bằng cách tự động hóa quy trình, cải thiện khả năng mở rộng, tạo điều kiện cho việc ra quyết định tốt hơn và mang lại trải nghiệm cá nhân hóa hơn cho khách hàng.

|

| Fortinet cho rằng các CISO sẽ phải chuẩn bị ứng phó với nhiều vấn đề an ninh mạng hơn nữa trong năm 2026 và những năm tiếp theo |

Tuy nhiên, sự thay đổi này cũng mang đến những rủi ro mới như:

Thiếu minh bạch (vấn đề "hộp đen")

Quyền riêng tư và lạm dụng dữ liệu

Lỗ hổng bảo mật

Tấn công đối kháng: Thao tác tinh vi trên dữ liệu đầu vào (như hình ảnh, văn bản, âm thanh) để lừa mô hình đưa ra dự đoán sai.

Đảo ngược và trích xuất mô hình: Truy vấn mô hình cho phép kẻ tấn công tái tạo dữ liệu đào tạo nhạy cảm hoặc sao chép chính mô hình, chẳng hạn như trích xuất khuôn mặt cá nhân từ AI nhận dạng khuôn mặt.

Đầu độc dữ liệu: Thao tác dữ liệu để buộc nó tạo ra các dự đoán sai.

Tấn công Prompt Injection: Vượt qua các rào cản bằng cách nhúng các hướng dẫn ẩn vào văn bản hoặc trang web khiến hệ thống AI bỏ qua các quy tắc an toàn hoặc làm rò rỉ dữ liệu.

Kết quả không mong muốn: Khi các tác nhân AI (bot tự động, dịch vụ và các loại khác) tương tác nhiều hơn, sẽ có nguy cơ phối hợp hoặc thông đồng, tấn công bầy đàn, hình thành các lỗ hổng bảo mật mới. Những mối đe dọa này đôi khi không được đề cập trong các cấu trúc an ninh mạng truyền thống.

Nhận dạng và xác thực yếu: AI tác nhân có thể cho phép nhiều tác nhân truy vấn lẫn nhau, đưa ra các quyết định tự chủ, hợp lý và thực hiện các hành động để đạt được các mục tiêu cụ thể, thường không cần sự can thiệp của con người. Khi việc sử dụng công nghệ này ngày càng tăng, tính bảo mật của danh tính phi con người (NHI) của tác nhân trở nên quan trọng, vì điểm yếu trong danh tính của một tác nhân có thể dẫn đến lỗ hổng lan rộng, gây ra khả năng truy cập bất ngờ vào thông tin nhạy cảm.

Dự đoán: Đã có nhiều sự cố xâm phạm liên quan đến các mô hình ngôn ngữ lớn LLM AI. Năm 2026 sẽ chứng kiến sự gia tăng về cả khối lượng lẫn mức độ nghiêm trọng khi các trường hợp sử dụng tăng lên, mô hình AI truy cập ngày càng nhiều dữ liệu nhạy cảm và giao tiếp giữa các tác nhân được phép mà không xem xét đến các tác động về danh tính và bảo mật.

Sử dụng AI cho mục đích gây bất lợi

Báo cáo tổng quan mối đe dọa toàn cầu hàng năm của chúng tôi sẽ xem xét việc sử dụng AI để tăng cường các công cụ của các nhóm tội phạm phát tán mã độc và ransomware, vì vậy chúng tôi sẽ không đề cập đến vấn đề này. Thay vào đó, chúng tôi sẽ đề cập đến một số rủi ro bất lợi mà AI mang lại, ảnh hưởng đến Giám đốc an ninh thông tin (CISO).

Thông tin sai lệch và dịch vụ deep-fake

Đã có nhiều trường hợp thông tin sai lệch được sử dụng để gây ảnh hưởng không chính đáng đến mọi người, đáng chú ý nhất là trong quá trình Brexit của nước Anh. Sức mạnh của AI đã đưa vấn đề này lên một tầm cao mới với các dịch vụ như OpenAI DALL-E và Sora 2, giúp dễ dàng tạo ra các file âm thanh, hình ảnh và video gần như không thể phân biệt được thật giả.

Dự đoán: Các dịch vụ deep-fake sẽ đưa việc xâm phạm email doanh nghiệp và tấn công Social Engineering lên một tầm cao mới. Trong năm 2024 và 2025, chúng tôi đã quan sát thấy sự thay đổi rõ rệt về chất lượng email lừa đảo, với việc AI tạo ra các email được thiết kế kỹ lưỡng, có mục tiêu cao, khiến nội dung lừa đảo ngày càng khó bị phát hiện.

Việc sử dụng âm thanh do AI tạo ra đã được quan sát thấy trong các nỗ lực tống tiền, nhưng vào năm 2026, chúng tôi dự đoán các tổ chức sẽ phải đối mặt với sự tấn công ồ ạt của nội dung âm thanh và video được sử dụng với mục đích xâm phạm email doanh nghiệp, lừa đảo và các cuộc tấn công có mục tiêu khác. Nếu có nhiều người đã mắc bẫy các cuộc tấn công bằng tin nhắn văn bản, dẫn đến thiệt hại hàng tỷ đô la, hãy tưởng tượng sẽ có bao nhiêu người bị lừa khi nhận được cuộc gọi hoặc thậm chí là cuộc gọi video từ CEO yêu cầu họ chuyển tiền.

Các mối đe dọa địa chính trị

“Chiến trường” mạng mới

An ninh mạng hiện đóng vai trò trung tâm trong bất kỳ cuộc chiến tranh nào. Trong cuộc xung đột gần đây giữa Israel và Iran, chiến tranh mạng đóng vai trò quan trọng trong việc gây bất ổn cơ sở hạ tầng quan trọng. Một nhóm chống Iran, được gọi là Predatory Sparrow, đã tuyên bố tấn công thành công vào Nobitex, một trong những sàn giao dịch tiền điện tử lớn nhất của Iran, khiến 90 triệu đô la tiền điện tử bị mất và vô hiệu hóa các dịch vụ ngân hàng trực tuyến và máy ATM. Sự việc xảy ra sau khi chính nhóm này tuyên bố đã phá hủy dữ liệu tại Ngân hàng Sepah thuộc sở hữu nhà nước của Iran trong bối cảnh giao tranh ngày càng gia tăng vào đầu tuần.

Để biết thêm chi tiết, hãy xem bài viết trong blog của chúng tôi với tiêu đề: Chào mừng đến với “Chiến trường” Mạng Mới

Các cuộc tấn công được chuẩn bị trước

Năm 2024 và 2025 chứng kiến một khối lượng lớn hoạt động liên quan đến quốc gia-nhà nước nhằm đánh cắp dữ liệu nhạy cảm và duy trì sự tồn tại âm thầm trong các mạng lưới tổ chức. Với những căng thẳng địa chính trị hiện nay trên toàn thế giới, chúng tôi dự đoán hoạt động này sẽ gia tăng vào năm 2026 khi các quốc gia-nhà nước nỗ lực củng cố vị thế của mình trong hệ sinh thái toàn cầu.

Các cuộc tấn công vào cơ sở hạ tầng quan trọng trên toàn cầu

Các cuộc tấn công vào cơ sở hạ tầng toàn cầu - nền tảng vận hành của Internet và các mạng lưới khác từ lâu đã được sử dụng để kiếm lợi nhuận, và trong thời chiến, kĩ thuật chiếm định tuyến BGP (BGP hijacking) cũng bị khai thác để chuyển hướng lưu lượng truy cập internet.

Các cuộc tấn công vật lý vào cơ sở hạ tầng dưới biển cũng là một vấn đề đáng lưu tâm, với việc cáp quang internet bị cắt đứt giữa Pháp và Anh, Phần Lan và Đức, và ở Biển Đỏ, cùng nhiều nơi khác.

Năm nay, tình trạng này tiếp tục diễn ra với việc các tác nhân có liên hệ với nhà nước Nga cắt đứt các tuyến cáp điện ngầm và cáp quang internet quan trọng ở Biển Baltic sau cuộc xâm lược Ukraine của Nga. Việc cắt cáp ở Biển Đỏ, gây gián đoạn internet ở Châu Á và Trung Đông, cùng với căng thẳng địa chính trị gia tăng giữa Trung Quốc và Đài Loan cũng dẫn đến tình trạng phá hoại thường xuyên.

Với các báo cáo rằng Trung tâm Nghiên cứu Khoa học Tàu thủy Trung Quốc (CSSRC) và phòng thí nghiệm tàu lặn biển có người lái do nhà nước tài trợ đã phát triển một con tàu có khả năng cắt cáp ở độ sâu lên tới 4.000 mét (13.123 feet), chúng ta có thể dự đoán những “trận chiến quyền lực” này sẽ tiếp tục vào năm 2026.

Dự đoán: Trước đây, xung đột ở bên kia bán cầu có thể được coi là một vấn đề xa vời, nhưng giờ đây chiến tranh mạng đang đưa những xung đột này đến nhay trước cửa mỗi tổ chức. Chúng tôi dự đoán những vấn đề này sẽ tiếp tục diễn ra vào năm 2026, đồng nghĩa với việc các CISO cần phải chuẩn bị ứng phó với nhiều vấn đề hơn nữa.

Không gian: Biên giới cuối cùng

GPS bị gây nhiễu

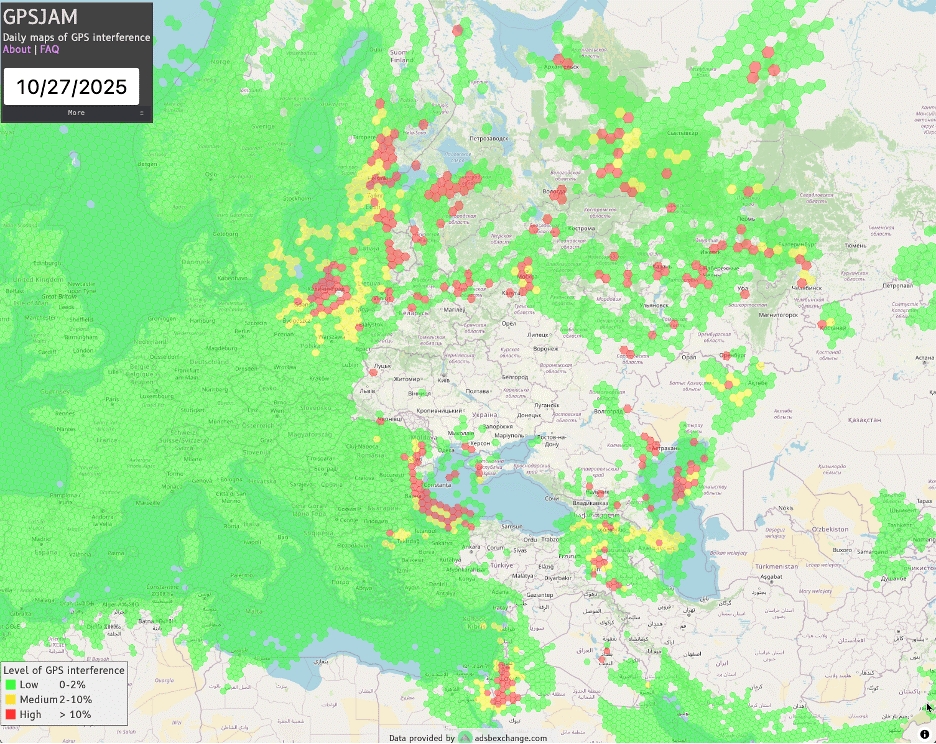

Trong 40 năm qua, việc áp dụng rộng rãi tín hiệu GPS để định vị - từ định vị tàu thuyền, ô tô và máy bay đến điện thoại, hệ thống vũ khí, lưới điện và điều khiển công nghiệp - đã khiến các thiết bị hỗ trợ GPS này trở thành mục tiêu hàng đầu trong các khu vực xung đột. Bằng cách gây nhiễu để chặn tín hiệu GPS hoặc phát tín hiệu GPS giả mạo, các tác nhân độc hại có thể làm suy yếu hoặc vô hiệu hóa vũ khí, chuyển hướng máy bay không người lái và tên lửa, khiến máy bay xâm nhập lãnh thổ đối phương và không thể hạ cánh, đồng thời làm suy yếu hệ thống CNTT và các cơ sở hạ tầng khác.

Hệ thống vệ tinh GLONASS của Nga và BeiDou của Trung Quốc bị nghi ngờ có khả năng giả mạo hệ thống GPS của Hoa Kỳ và Galileo của Châu Âu, gây ra rủi ro đáng kể. Bên cạnh đó, cũng đã có hàng ngàn trường hợp gây nhiễu GPS xảy ra xung quanh Ukraine, trong đó vụ việc gây chú ý nhất là vụ nhắm mục tiêu vào máy bay của Chủ tịch Ủy ban Châu Âu Ursula von der Leyen trên bầu trời Bulgaria.

Sử dụng Dịch vụ GPSJam, có thể thấy rõ ràng rằng đây đã trở thành một vấn đề toàn cầu nghiêm trọng, với các điểm nóng đáng kể xuất hiện xung quanh các khu vực xung đột.

|

Dự đoán: Hoạt động này sẽ tiếp tục, đặc biệt là xung quanh các cuộc xung đột, khi chiến tranh mạng trở thành thông lệ tiêu chuẩn. Đối với phần lớn các tổ chức, rủi ro này rất thấp, ngoại trừ hậu cần vận tải, vốn phụ thuộc vào thông tin này. Tuy nhiên, đối với các hãng hàng không, vận tải biển và các nhà sản xuất quốc phòng, đây sẽ là một rủi ro đáng kể và cần phải thực hiện các biện pháp phòng ngừa, chẳng hạn như tăng cường khả năng chịu nhiễu của thiết bị thu GPS và lọc tín hiệu, yêu cầu nhiều nguồn dữ liệu đối chứng để xác thực vị trí, và khóa chế độ lái tự động, trong trường hợp vị trí hoặc thời gian đột ngột thay đổi, điều này có thể ảnh hưởng đến khả năng dẫn đường và hạ cánh của máy bay, hoặc gây ra các sự cố thảm khốc khác.

Sự phát triển của thông tin vệ tinh

Giờ đây, với công nghệ vệ tinh, internet thậm chí còn phổ biến hơn, và cùng với tất cả những công nghệ mới nổi này, những rắc rối ban đầu cũng xuất hiện.

Nghiên cứu gần đây của một nhóm các nhà nghiên cứu tại Đại học California, San Diego và Đại học Maryland đã chứng minh rằng chỉ cần một bộ thu vệ tinh đơn giản trị giá 800 đô la, chúng ta có thể chặn dữ liệu chưa được mã hóa qua các kết nối vệ tinh, bao gồm nội dung cuộc gọi và tin nhắn văn bản, cũng như thông tin liên lạc nội bộ giữa các doanh nghiệp, chính phủ và thậm chí cả quân đội.

Dự đoán: Cũng như bất kỳ công nghệ mới nào đang phát triển nhanh chóng, sẽ có những vấn đề cần được giải quyết. Vì vậy, việc thực hiện các biện pháp phòng ngừa bổ sung ngay bây giờ là rất quan trọng, bao gồm việc bổ sung các lớp bảo mật như mã hóa IPsec để ngăn chặn các vi phạm bảo mật bất ngờ.

Kỹ năng an ninh mạng

Kỹ năng an ninh mạng thiết yếu

Mối quan tâm hàng đầu của các Giám đốc an ninh thông tin trong ba năm qua là khoảng cách về kỹ năng an ninh mạng. Fortinet đã và đang nỗ lực thu hẹp khoảng cách này bằng cách hỗ trợ đào tạo về an ninh mạng cho 1 triệu người, dự kiến hoàn thành vào cuối năm 2026, và chúng tôi đang trên đà đạt được mục tiêu đó.

Tuy nhiên, Báo cáo khoảng cách kỹ năng an ninh mạng năm 2025 của Fortinet cho thấy vẫn còn nhiều vấn đề tồn đọng:

Tin tốt là 89% các tổ chức hiện nay thích tuyển dụng các ứng viên có chứng chỉ, vì vậy chúng tôi đang tiếp tục đẩy mạnh các Khóa đào tạo NSE của Fortinet!

Dự đoán: Giờ đây, hơn bao giờ hết, vị trí của CISO trong các quyết sách quản trị là vô cùng quan trọng. CISO không gây hoang mang mà liên tục gióng lên hồi chuông cảnh báo, truyền đạt những lợi ích của các công nghệ mới như AI, cùng với những rủi ro kinh doanh liên quan, một cách rõ ràng nhất có thể để hội đồng quản trị có thể xác định được mức độ chấp nhận rủi ro của mình.

Tin tốt cho các CISO là an ninh mạng đang trở nên vô cùng quan trọng đối với hội đồng quản trị đến mức chúng ta bắt đầu thấy các CISO trở thành thành viên hội đồng quản trị, qua đó mở rộng kinh nghiệm của hội đồng quản trị.

Thế hệ chuyên gia bảo mật tiếp theo

Gen Z (sinh từ năm 1997 đến năm 2012) đã dần tạo lập chỗ đứng vững chắc trong lực lượng lao động, và Gen Alpha (sinh từ năm 2013 đến năm 2029) sẽ gia nhập lực lượng lao động trong vài năm tới. Đây là những thế hệ iPad đầu tiên được lớn lên cùng Instagram, Snapchat và TikTok.

Những nhân viên hiện tại và tương lai này không quen với các công nghệ "doanh nghiệp" truyền thống như email. Do nhiều nhân viên mới lớn lên trong thời đại kỹ thuật số, nơi thông tin dồi dào nhưng khả năng tập chung lại bị hạn chế bởi các nền tảng như TikTok, YouTube và Instagram, chúng ta phải điều chỉnh cách tiếp cận của mình đối với tuyển dụng, đào tạo và cuối cùng là công việc. Nghiêm trọng hơn, sự phát triển nhanh chóng của AI đang thay thế nhiều vị trí cấp thấp mà sinh viên mới tốt nghiệp thường có thể đã từng đảm nhiệm trong quá khứ. Điều này có nghĩa là sẽ không có bước đệm nào cho các vị trí cấp cao hơn, vốn vẫn rất cần thiết.

Nếu chúng ta không thích ứng với những thay đổi này, chúng ta có nguy cơ tước đi quyền lợi của thế hệ chuyên gia an ninh mạng tiếp theo.

Dự đoán: Sự thành thạo về AI sẽ trở thành một kỹ năng cơ bản, chứ không phải là một chuyên ngành. Để điều này xảy ra, nó phải được lồng ghép vào chương trình giảng dạy của mỗi học sinh nếu chúng ta muốn chuẩn bị lực lượng lao động tương lai cho một thế giới do AI dẫn dắt. Khi các vị trí cấp thấp ngày nay phát triển hoặc biến mất, những người hiểu cách áp dụng và bảo mật AI sẽ thăng tiến nhanh nhất, trong khi các tổ chức và nhà giáo dục không thích ứng sẽ có nguy cơ mất đi cả một thế hệ tài năng an ninh mạng trong tương lai.

Quy định và áp lực pháp lý - quyền riêng tư

Trong vài năm qua, các khuôn khổ quy định đã gia tăng mạnh mẽ, chẳng hạn như Chỉ thị NIS2 của EU, Đạo luật Khả năng phục hồi mạng (CRA) và Đạo luật Khả năng phục hồi hoạt động kỹ thuật số (DORA). Những điều này phản ánh nỗ lực của EU nhằm tăng cường an ninh mạng và niềm tin kỹ thuật số trong các ngành. Tuy nhiên, không chỉ EU thúc đẩy các quy định này: chính phủ liên bang Hoa Kỳ hiện đang bắt buộc Chứng nhận CMMC, và đối với ngành Viễn thông, Brazil có Đạo luật Anatel, Vương quốc Anh có Đạo luật An ninh Viễn thông, sau đó là ISMAP (Nhật Bản), iRAP (Úc), GovRAMP và FedRAMP (Hoa Kỳ).

Các quy định này cùng nhau hướng đến việc nâng cao các tiêu chuẩn bảo mật cơ bản, thực thi trách nhiệm giải trình cao hơn đối với các nhà cung cấp phần mềm và phần cứng, và đảm bảo tính liên tục của hoạt động khi đối mặt với các mối đe dọa mạng. Mặc dù chúng mang lại sự nhất quán và khả năng phục hồi rất cần thiết cho hệ sinh thái kỹ thuật số, nhưng chúng cũng đặt ra gánh nặng đáng kể về tuân thủ và báo cáo cho các tổ chức. Các doanh nghiệp hiện phải đầu tư nhiều hơn vào quản trị, quản lý rủi ro và đảm bảo chuỗi cung ứng, với thời hạn thông báo vi phạm và đánh giá rủi ro bắt buộc chặt chẽ hơn. Kết quả là sự chuyển dịch từ các biện pháp thực hành tốt nhất tự nguyện sang các nghĩa vụ bảo mật được thực thi theo luật định, tăng cả tính minh bạch và chi phí tuân thủ nhưng cuối cùng lại thúc đẩy thị trường hướng tới cơ sở hạ tầng kỹ thuật số an toàn và đáng tin cậy hơn.

Dự đoán: Các tổ chức chậm trễ trong việc tuân thủ sẽ phải đối mặt với các hình phạt đáng kể, lên tới 10% doanh thu toàn cầu của công ty trong một số trường hợp. Mặc dù ban đầu chúng tôi không kì vọng mức phạt tối đa này sẽ được áp dụng ngay lập tức, nhưng chúng tôi có cơ sở để dự báo những khoản tiền phạt đầu tiên sẽ bắt đầu được áp dụng vào năm 2026.

Mặc dù các tiêu chuẩn rất hữu ích trong việc thúc đẩy các biện pháp bảo mật tốt nhất, nhưng việc các tiêu chuẩn này bị phân mảnh theo từng quốc gia đang gây gia tăng khối lượng công việc không cần thiết đáng kể, đặc biệt là khi phần lớn các tiêu chuẩn này đang kiểm tra các biện pháp kiểm soát giống hệt nhau. Chúng tôi hy vọng năm 2026 sẽ mang đến nhiều sự hợp tác toàn cầu hơn để ngăn chặn tình trạng phân mảnh các tiêu chuẩn và việc chấp nhận các chứng nhận hiện có.

Lượng tử - Thách thức khó lường

Điện toán lượng tử là một công nghệ gây nhiều bối rối đối với các CISO để định hướng và lập kế hoạch. Đây là một công nghệ phức tạp, khác hẳn với bất kỳ công nghệ nào chúng ta thường thấy. Và mặc dù gần như không thể hiểu được, các rủi ro trước mắt vẫn chưa xuất hiện, vì một máy tính lượng tử có khả năng phá vỡ mã hóa hiện nay có thể sẽ phải mất hơn 10 năm nữa (trừ khi có một bước nhảy vọt đột ngột trong công nghệ, điều này luôn có thể xảy ra).

Tuy nhiên, mặc dù các mối đe dọa lượng tử không phải là mối lo ngại tức thời, nhưng có một nguy cơ thực sự là các tác nhân độc hại có thể thực hiện chiến lược "thu thập dữ liệu bây giờ, giải mã sau", nhấn mạnh tính cấp bách của việc chuẩn bị cho một tương lai mà các tiêu chuẩn mật mã hiện tại có thể trở nên lỗi thời khi các đối thủ mạng học cách giải mã dữ liệu nhạy cảm trong lịch sử.

Nếu bạn từng phải trình bày trước hội đồng quản trị hoặc CEO để xin phê duyệt ngân sách, bạn sẽ hiểu rằng mối đe dọa này còn thách thức hơn nhiều - không chỉ vì khó giải thích, mà còn vì thời điểm tác động dường như quá xa, trong khi lại có vai trò cực kỳ quan trọng đối với mọi bộ phận trong doanh nghiệp.

Dự đoán: Thay vì để vấn đề này kéo dài đến khi quá muộn, hãy bắt đầu bổ sung tính năng sẵn sàng lượng tử vào quy trình mua sắm của bạn ngay bây giờ để tất cả các giao dịch mua sắm hiện tại của bạn đều sẵn sàng cho tương lai.

CISO đã hết thời! Vai trò của các Giám đốc phục hồi sau khủng hoảng mới là xu thế!

Tôi luôn cho rằng thành phần "an ninh thông tin" trong chức danh CISO phần nào gây hiểu lầm. Chức danh CISO phủ nhận thực tế rằng vai trò này không hoàn toàn tập trung vào bảo mật. Vai trò hàng ngày của chúng tôi là một người hỗ trợ doanh nghiệp - hỗ trợ chuyển đổi và đổi mới kinh doanh một cách an toàn và bảo mật, đôi khi chấp nhận rủi ro phù hợp với nhu cầu kinh doanh. Tuy nhiên, trên hết, chúng tôi phải duy trì hoạt động kinh doanh mọi lúc. Chính điểm cuối cùng này đôi khi bị bỏ qua. Nó không liên quan gì đến bảo mật nhưng lại là một trong những vai trò quan trọng nhất của CISO.

Trong một doanh nghiệp lớn, bạn có thể đang bảo vệ tổ chức của mình khỏi hàng trăm nghìn cuộc tấn công mỗi ngày. Nhưng kẻ tấn công chỉ cần thành công một lần. Do đó, việc thiết lập nhiều lớp bảo mật, phân đoạn mạng quan trọng để ngăn chặn sự cố lan rộng và trên hết là lập kế hoạch ứng phó khi mọi thứ trở nên thực sự tồi tệ là rất quan trọng.

Đã có nhiều trường hợp doanh nghiệp phải dừng hoạt động vào năm 2025 do sự cố bảo mật. Do đó, điều quan trọng là các CISO phải hiểu rõ về chiến lược kinh doanh dựa trên sản phẩm khả dụng tối thiểu cần thiết, để duy trì hoạt động của tổ chức và tập trung tối đa vào việc đảm bảo điều này bằng mọi giá. Nếu chúng ta vẫn muốn tiếp tục được trả lương, chúng ta phải chấp nhận điều tồi tệ nhất sẽ xảy ra vào một thời điểm nào đó và xây dựng kế hoạch để đảm bảo doanh nghiệp có thể tiếp tục hoạt động bất chấp các rủi ro thảm khốc.

Dự đoán: Các cuộc tấn công vào các tổ chức đa quốc gia trị giá hàng tỷ đô la sẽ tiếp tục diễn ra vào năm 2026, do AI đơn giản hóa hoạt động do thám, sự phát triển liên tục của Tội phạm mạng dưới dạng Dịch vụ và các hoạt động được nhà nước-quốc gia phê duyệt.

Các CISO cần phải lập kế hoạch phòng ngừa thất bại, tham gia nhiều hơn vào cơ sở hạ tầng của tổ chức và bắt tay vào xây dựng kế hoạch duy trì hoạt động kinh doanh. Điều này bao gồm việc giúp xác định chiến lược kinh doanh dựa trên sản phẩm khả dụng tối thiểu cần thiết để duy trì hoạt động, thử nghiệm thực tế kế hoạch và tiến hành các bài tập thực hành thường xuyên.

Những yêu cầu của năm 2026 đối với mỗi Giám đốc an ninh thông tin (CISO)

Năm 2026 sẽ kiểm chứng mọi giả định về cách chúng ta phòng thủ, phục hồi và thích ứng với bối cảnh mối đe dọa đang biến đổi không ngừng hiện nay. Tốc độ thay đổi đang tăng tốc (một lần nữa) AI giờ đây vừa là vũ khí vừa là lá chắn, căng thẳng địa chính trị đang lan sang các mạng lưới doanh nghiệp, và ranh giới giữa rủi ro CNTT và rủi ro kinh doanh không còn nữa.

Đối với các CISO, con đường phía trước rất rõ ràng:

Vai trò của CISO chưa bao giờ rộng lớn và quan trọng hơn lúc này. Thành công trong năm 2026 sẽ thuộc về những ai có thể kết hợp chuyên môn kỹ thuật với tầm nhìn chiến lược, biến an ninh từ một chức năng phản ứng thành một lực lượng cho khả năng phục hồi, niềm tin và tăng trưởng.

Tài liệu tham khảo:

1 OWASP Foundation. “OWASP GenAI Incident Exploit Round-Up Q2 2025.” OWASP GenAI Blog, July 14 2025, https://genai.owasp.org/2025/07/14/owasp-gen-ai-incident-exploit-round-up-q225/

2 Walker, Peter. “Final Say Brexit Referendum Lies: Boris Johnson’s Leave Campaign Misled Voters.” The Independent, July 14 2018, https://www.independent.co.uk/news/uk/politics/final-say-brexit-referendum-lies-boris-johnson-leave-campaign-remain-a8466751.html

3 Federal Bureau of Investigation. “Public Service Announcement PSA240911.” Internet Crime Complaint Center (IC3), Sept 11 2024, https://www.ic3.gov/PSA/2024/PSA240911

4 Arkin, Daniel. “Hackers Attack Iran’s Largest Crypto Exchange, Destroying $90 Million.” NBC News, Oct 2025, https://www.nbcnews.com/world/middle-east/hackers-attack-irans-largest-crypto-exchange-destroying-90-million-rcna213920

5 Newman, Lily Hay. “Israel’s ‘Predatory Sparrow’ Hackers Are Waging Cyberwar on Iran’s Financial System.” Wired, July 2025, https://www.wired.com/story/israels-predatory-sparrow-hackers-are-waging-cyberwar-on-irans-financial-system/

6 Goodin, Dan. “Iran’s Bank Sepah Hit by Cyberattack Amid Regional Tensions.” CyberScoop, July 2025, https://cyberscoop.com/iran-bank-sepah-cyberattack/

7 Manky, Derek. “Welcome to the New Cyber Battleground,” Fortinet Blog, 2025, https://www.fortinet.com/blog/ciso-collective/welcome-to-the-new-cyber-battleground

8 Priyadarshini, S. “Cloudflare Confirms BGP Hijack Behind 1.1.1.1 DNS Disruption.” GBHackers on Security, 2025, https://gbhackers.com/cloudflare-confirms-bgp-hijack-behind-1-1-1-1-dns-disruption/,

9 NANOG. “A Brief History of the Internet’s Biggest BGP Incidents.” North American Network Operators Group Stories, 2025, https://nanog.org/stories/articles/a-brief-history-of-the-internets-biggest-bgp-incidents/

10 KVCable News. “Britain and France’s Undersea Fiber Optic Cable Was Cut.” KVCable.com, 2025, https://kvcable.com/britain-and-frances-undersea-fiber-optic-cable-was-cut/

11 “Undersea Cable Damage Disrupts Internet in Britain and France.” BBC News, 2025, https://www.bbc.com/news/articles/c9dl4vxw501o

12 “Hackers Target Middle East Infrastructure in New Wave of Cyberattacks.” BBC News, 2025, https://www.bbc.com/news/world-middle-east-68478828

13 Arkin, Daniel. “Undersea Cables Are Cut; Suspicion Falls on Russian and Chinese Vessels.” NBC News, May 2025, https://www.nbcnews.com/news/world/undersea-cables-are-cut-suspicion-falls-russian-chinese-vessels-rcna187105

14 Fadel, Leila. “Finland–Russia Undersea Cable Severed Amid ‘Shadow Fleet’ Concerns.” NPR, Dec 31 2024, https://www.npr.org/2024/12/31/nx-s1-5243302/finland-russia-severed-undersea-cable-shadow-fleet

15 Clifford, Catherine. “Red Sea Cables Cut, Disrupting Internet Access in Asia and the Mideast.” CNBC, Sept 7 2025, https://www.cnbc.com/2025/09/07/red-sea-cables-cut-disrupting-internet-access-in-asia-and-the-mideast.html

16 “Massive Internet Outages Following Cable Cuts in the Red Sea.” BBC News, 2025, https://www.bbc.com/news/articles/cwy3zy9jvd4o

17 Center for Strategic and International Studies (CSIS). “China’s Underwater Power Play: PRC’s New Subsea Cable-Cutting Ship Spooks International Observers.” CSIS Analysis, 2025, https://www.csis.org/analysis/chinas-underwater-power-play-prcs-new-subsea-cable-cutting-ship-spooks-international

18 Erwin, Sandra. “America at Risk: High-Impact GPS Jamming and Spoofing from Space.” SpaceNews, 2025, https://spacenews.com/america-risk-high-impact-gps-jamming-spoofing-from-space/

19 Eddy, Melissa. “Von der Leyen Warns of Russian GPS Jamming in Europe and Ukraine.” The New York Times, Sept 1 2025, https://www.nytimes.com/2025/09/01/world/europe/von-der-leyen-gps-jamming-russia-ukraine.html

20 GPSJam.org. “Live GPS Interference Map.” 2025, https://gpsjam.org/

21 Newman, Lily Hay. “Satellites Are Leaking the World’s Secrets — Calls, Texts, Military and Corporate Data.” Wired, 2025, https://www.wired.com/story/satellites-are-leaking-the-worlds-secrets-calls-texts-military-and-corporate-data/

22 University of California, San Diego. SATCOM Data Leak Monitoring Project. UC San Diego SysNet Lab, 2025, https://satcom.sysnet.ucsd.edu

23 Fortinet. 2025 Cybersecurity Skills Gap Report. Fortinet, 2025, https://www.fortinet.com/content/dam/fortinet/assets/reports/2025-cybersecurity-skills-gap-report.pdf

24 European Commission. “Fines — Competition Policy.” European Commission, https://competition-policy.ec.europa.eu/index/fines_en

25 Motavalli, Jim. “Jaguar Land Rover Cyberattack Halts Production, Costs Mount.” MotorTrend News, 2025, https://www.motortrend.com/news/jaguar-land-rover-cyber-attack-production-cost

26 Schweizer, Errol. “What the Cyberattack on UNFI Reveals about the U.S. Grocery Industry.” Forbes, June 16 2025, https://www.forbes.com/sites/errolschweizer/2025/06/16/what-the-cyberattack-on-unfi-reveals-about-the-us-grocery-industry/

Theo Carl Windsor

Giám đốc An ninh thông tin, Fortinet