Bảo mật an toàn mạng công nghiệp là rất quan trọng. Tính bảo mật mạng công nghiệp liên quan trực tiếp đến kiến trúc phân chia hệ thống mạng tổng quát của công ty, nhà máy thành các mạng con. Bên cạnh các giải pháp kỹ thuật bảo mật phần cứng thiết bị, phát triển sử dụng các phần mềm mã hóa chống đột nhập, thì việc xây dựng chính sách bảo mật an toàn, đào tạo tập huấn nhân viên chuyên trách về bảo mật mạng công nghiệp cũng rất cần thiết. Nhờ đảm bảo an toàn bảo mật mạng công nghiệp, các công ty có thể phát hiện và ngăn chặn sự tấn công vào quy trình sản xuất nhà máy trong thời gian ngắn nhất, tiết kiệm thời gian khăc phục lỗi và hạn chế tác hại dừng sản xuất nhà máy.

Đặt vấn đề

Ngày nay, mạng công nghiệp chịu trách nhiệm cho các hoạt động, quy trình sản xuất ở hầu hết mọi quy mô nhà máy. Vì vậy việc thâm nhập thành công hệ thống mạng công nghiệp có thể được sử dụng để tác động trực tiếp đến các quy trình đó. Hậu quả có thể xảy ra là những gián đoạn hoạt động sản xuất, thay đổi quy trình hoạt động, cho đến những hành động cố ý phá hoại nhằm gây thiệt hại nghiêm trọng về người và tài sản. Để tránh những sự cố thảm khốc này, hầu hết các mạng công nghiệp đều sử dụng các hệ thống bảo mật an toàn tự động.

Hiện có nhiều nghiên cứu liên quan đến các quy định về an toàn bảo mật trong mạng công nghiệp. Nói chung, bất cứ nơi nào con người có thể bị đe dọa bởi các mối nguy hiểm nhỏ nhất đều có rất nhiều các quy định, hệ thống an ninh, giao thức mạng quá trình,… Tuy nhiên, có rất ít thông tin nói về tính bảo mật dữ liệu và đảm bảo an toàn mạng truyền thông công nghiệp – điều đặc biệt quan trọng của nền sản xuất industry 4.0. Ngày nay, các doanh nghiệp bước vào giai đoạn cạnh tranh vô cùng khốc liệt trong bối cảnh industry 4.0, buộc các nhà máy hướng đến việc tự động hóa toàn bộ các quá trình sản xuất, áp dụng các giải pháp hệ thống linh hoạt, ứng dụng mạnh mẽ IT, trí tuệ nhân tạo, IoT, IIoT, wireless,… Trong lĩnh vực IT, các kỹ sư phải đối diện với các vấn đề về bảo mật mạng và dữ liệu bị rò rỉ hoặc tấn công từ bên ngoài. Và điều này cũng tồn tại và ngày càng có nguy gây thiệt hại lớn trong các hệ thống tự động hóa công nghiệp, khi mà nhu cầu kết nối mạng ngày càng trở nên phổ biến với quy mô thiết bị và phạm vi không gian ngày càng lớn.

Mạng công nghiệp thường kết nối các thiết bị trong phạm vi nội bộ nhà máy dựa trên các chuẩn mạng tiểu như Modbus, CAN, DeviceNet, Profibus,…. Các quy định về bảo mật của các giao thức mạng đã được đưa ra từ năm 1970. Thực tế, truy cập vào các thiết bị mạng công nghiệp từ bên ngoài là không thể khi mạng công nghiệp nhà máy chỉ kết nối cục bộ. Mối đe dọa duy nhất là sự can thiệp, tác động của bên thứ ba vào mạng nội bộ của công ty và chỉ xảy ra khi có kết nối vật lý hoặc sự bỏ mặc của nhân viên.

Trong bối cảnh industry 4.0, hệ thống mạng công nghiệp nhà máy cũng trong xu thể cho phép truy cập từ xa và kết nối với mạng Internet. Điều này khiến cho các thiết bị trong hệ thống mạng công nghiệp, trong đó có thiết bị điều khiển, đều có thể bị tấn công từ bên ngoài, do việc ngày càng sử dụng rộng rãi mạng ICT. Sự kết nối mạng công nghiệp, mạng ICT mang lại hiệu quả công việc cao hơn, quy mô mạng rộng lớn hơn, khả năng giải quyết lỗi nhanh hơn và giám sát các thiết bị hiệu quả hơn. Tuy nhiên, nó cũng đặt ra nhiều thách thức về an ninh an toàn mạng công nghiệp, đảm bảo an toàn dữ liệu đường truyền cũng như sự hoạt động theo đúng quy trình công nghệ của các máy móc thiết bị trong nhà máy, ngăn chặn sự xâm nhập từ bên ngoài.

Mạng công nghiệp với sức mạnh kết nối lớn nhưng đòi hỏi bảo mật cao

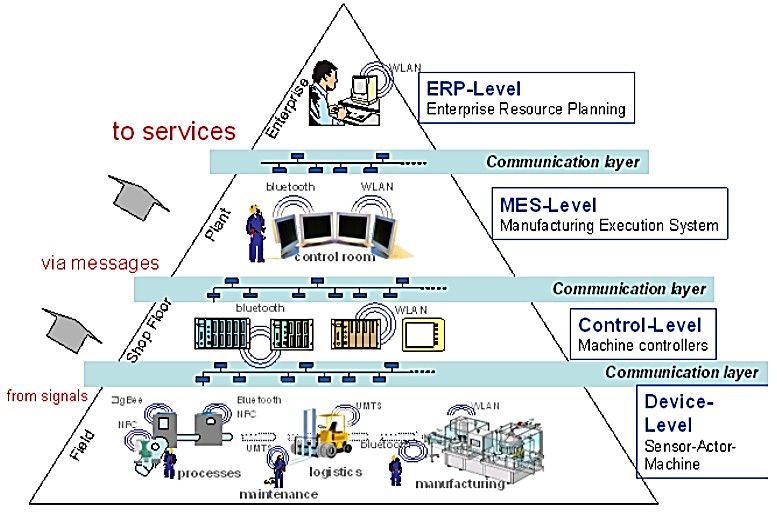

Ngày nay, trong hệ thống mạng công nghiệp, các trạm điều khiển được kết nối với các switch/Hub/ Router, thông qua Edge router để kết nối tới mạng chung (public network). Chúng ta cũng có thể truyền thông giao tiếp từ văn phòng công ty hoặc từ nhà đến trạm điều khiển PLC thông qua modem GSM/GPRS,… Vì vậy, nếu không có chính sách, giải pháp bảo mật tốt thì mạng công nghiệp sẽ không thể an toàn!

Trên thế giới đã có nhiều cuộc tấn công mạng công nghiệp. Năm 2010, một lỗi đã được phát hiện trong các hệ thống công nghiệp của Iran, Libya,… đã làm phần mềm PLC bị lỗi, bị ảnh hưởng. Nó được gọi là Stuxnet – một chương trình máy tính tinh vi được thiết kế để xâm nhập và giành quyền kiểm soát đối với các hệ thống từ xa theo một cách thức bán tự chủ. Stuxnet kiểm tra và xác định liệu các thiết bị S300/S400, inverters và SCADA có bị kết nối với máy tính bị nhiễm hay không! Kết quả là Stuxnet thay đổi dần dần các cài đặt của các thông số hoạt động của bơm ly tâm, mà theo thời gian dẫn đến sự hư hỏng các thiết bị này. Lỗi này đã đủ thông minh để đưa ra các cảnh báo và các thông báo hệ thống ở chế độ ngủ, khiến nó gần như vô hình không bị phát hiện để cảnh báo. Các kỹ sư, không thể xác định vấn đề, thường buộc phải thay đổi các thiết bị hư hỏng. Trong những năm sau đó, một số phiên bản phần mềm độc hại cũng xuất hiện, chẳng hạn như Flame, Gauss và Duqu. Theo số liệu mới nhất, có hàng chục nghìn lượt truy cập, xâm nhập trái phép vào các hệ thống kiểm soát quy trình công nghiệp mỗi năm. Không có gì lạ khi các cuộc tấn công như vậy được phát hiện rất muộn hoặc hoàn toàn không được phát hiện. Theo nghiên cứu của Cisco, thời gian trung bình để phát hiện một sự cố bảo mật kể từ khi nó xảy ra là 400 ngày.

Bạn có thể tưởng tượng hậu quả của việc hệ thống tự động hóa công nghiệp lớn làm việc quá tải khi đã bị nhiễm Virus. Hoạt động của hệ thống thiết bị lúc đó có thể không như hiện tượng động cơ quá tải, quá áp,… nhưng thiệt hại có thể là rất nghiêm trọng.

CyberX đã thực hiện một phân tích về tính bảo mật của các mạng công nghiệp, kết quả như sau [3].

+ Khoảng 30% các nhà máy công nghiệp được kết nối Internet và nguy cơ bị xâm nhập trái phép, tấn công mạng vào thiết bị quá trình công nghệ là cực lớn.

+ Khoảng 75% nhà máy công nghiệp không được hỗ trợ hệ điều hành Window. Các phần mềm hệ điều hành này không được cập nhật, không có các chính sách bảo mật mới, nên hệ thống sẽ không xác định được các mối đe dọa mới.

+ Khoảng 60% các nhà máy sử dụng mật khẩu được mã hóa dưới dạng ký tự đơn giản, cho phép truy cập và di chuyển trong mạng dễ dàng, thậm chí mật khẩu truy cập được viết lại trên vỏ của thiết bị hoặc dán vào ghi chú.

+ Một nửa số khu công nghiệp không có bất kỳ cách bảo vệ chống virus.

+ Gần một nửa các công ty có ít nhất một thiết bị không rõ nguồn gốc và 20% điểm truy cập không dây được sử dụng rộng rãi, dễ dàng trong việc truy cập mạng.

+ Trung bình gần 30% số thiết bị trong nhà máy dễ bị nhiễm độc.

+ Khoảng 82% các khu công nghiệp sử dụng giao thức mạng cho việc kết nối từ xa.

Giải pháp bảo vệ và ngăn chặn tấn công mạng công nghiệp

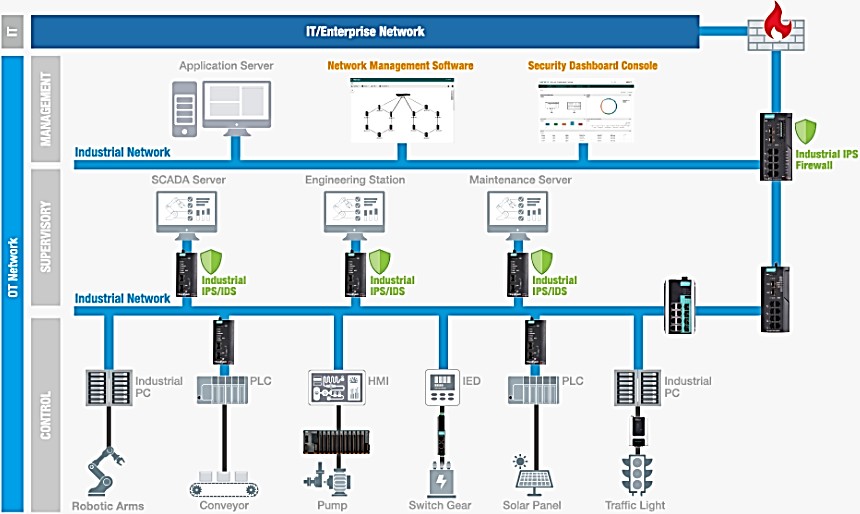

Cách cơ bản để chống lại các cuộc tấn công là thiết kế toàn bộ mạng công nghiệp, mạng ICT một cách hợp lý. Việc phân vùng, phân đoạn và tách mạng trở nên quan trọng nhất ngay từ bước đầu.

Đầu tiên, mạng nên được chia thành các mạng con tùy thuộc vào các điểm đến. Một mạng văn phòng nên bao gồm một nhóm riêng biệt, một mạng công nghiệp và một mạng public trong một nhóm khác. Mỗi nhóm cấp trên nên được chia thành các phòng ban thích hợp trong nhà máy, lần lượt trở thành các mạng con dựa vào loại thiết bị. Ví dụ: trạm điều khiển PLC nên được ở trong một mạng riêng biệt, tách biệt với mạng máy tính văn phòng, mạng VoIP.

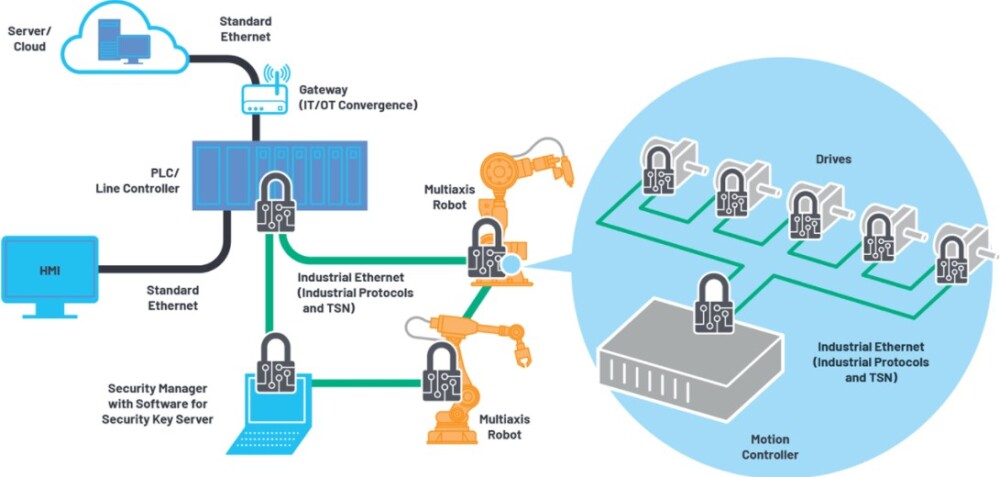

Hơn nữa, cần sử dụng các thiết bị có tích hợp tường lửa. Một yếu tố quan trọng của sự phân tách mạng là sự phân chia nó thành các VLAN. Điều này cho phép các phân đoạn khác nhau được phân tách một cách hợp lý trong tầng thứ ba TCP của mô hình OSI. Lưu lượng vào và ra phải được kiểm soát thông qua các ACLs được xác định ở cấp thiết bị. Giải pháp tốt nhất để chắc chắn một tường lửa mạnh (ngoài việc đặt nó trên các thiết bị riêng lẻ) là kết nối với mạng một thiết bị riêng biệt, thiết bị này giám sát lưu lượng và bảo mật, đó là các máy chủ Firewall hoặc UTM. Sau đó, những bức tường lửa rất hữu ích được đặt trong một thiết bị giống như thiết bị single-switch. Cũng có thể thiết lập tường lửa trên lớp ứng dụng của mô hình OSI, góp phần đảm bảo an toàn trong các mạng công nghiệp.

Phương pháp bảo mật tốt và có lẽ hợp lý nhất là ngắt kết nối các thiết bị đơn giản không cần thiết khỏi Internet. Ví dụ, người vận hành chỉ nên có quyền truy cập vào các phân đoạn mạng công nghiệp mà PLC giao tiếp với HMI, để người vận hành có thể truy cập vào các thông số điều khiển quá trình, chứ không cần thiết truy cập mạng đến phần mạng điều khiển giám sát/quản lý sản xuất.

Toàn bộ mạng nên được giám sát, theo dõi cẩn thận. Với quá nhiều sự ủy quyền, sự cho phép, rất dễ dàng có được dữ liệu, do đó người được đào tạo và người có thẩm quyền có độc quyền, cũng được bảo vệ trước bên thứ ba, nên được chỉ định để quản lý các tài nguyên (nguồn lực) và quản lý mạng ICT. Thông thường, sau khi kết nối với mạng của khách hàng thông qua VPN, máy tính truy cập đã bị quét bởi phần mềm chống virus và phải đáp ứng một số tiêu chí bảo mật (bao gồm hệ điều hành hiện tại, tường lửa đang hoạt động, phần mềm hợp pháp,…). Điều này thoạt đầu thì thấy rất khó chịu, nhưng thực tế, đây là điều cần thiết vì sự an toàn của hệ thống mạng.

Khi nói đến kết nối từ xa và VPN, rất cần sử dụng các giao thức mã hóa đường truyền, hệ thống thông tin xác thực PKI và các chứng thực bảo mật khác. Hơn nữa, tất cả các chứng thực nên được cập nhật và đổi mới định kỳ. Điều rất quan trọng là các khóa cá nhân của mỗi người dùng được lưu trữ trên các thiết bị mà bên thứ ba không thể truy cập và được bảo vệ bằng mật khẩu bổ sung.

Quản trị viên mạng cần phải kiểm soát tất cả các thiết bị trên mạng. Các nhân viên hoặc đối tác khác muốn kết nối các thiết bị mới với mạng hoặc lấy địa chỉ IP phải được đào tạo bài bản, toàn bộ lịch sử thay đổi, hay cần truy cập phải được lưu lại và được lưu trữ trong hệ thống. Và các thiết bị cần được kiểm tra kỹ về tính bảo mật và sự tuân thủ nghiêm ngặt quy định bảo mật.

Một vấn đề khác có lẽ là truyền dữ liệu, lưu mật khẩu. Các dữ liệu đặc biệt quan trọng (mật khẩu, cấu hình thiết bị,…) cần phải sử dụng cách truyền dữ liệu mã hóa. Không thể thực hiện được trong các trường hợp mật khẩu được gửi qua email hoặc được viết trên một mảnh giấy.

Phương pháp bảo mật đặc biệt nhất là bảo mật vật lý cho chính các thiết bị và cơ sở hạ tầng mạng. Triển khai việc kiểm soát và bảo mật tủ điều khiển, các phòng máy, phòng máy chủ và mật khẩu truy cập hoặc kho dữ liệu dưới các dạng sau.

+ Đầu đọc và thẻ RFID

+ Sử dụng mật khẩu phức tạp được thay đổi định kỳ

+ Bảo mật cơ học các thiết bị và phòng lắp đặt (khóa móc, khóa điện tử,…)

+ Tăng cường thanh tra giám sát thường xuyên định kì và không định kỳ những người có thẩm quyền được giao nhiệm vụ đảm bảo bảo mật an toàn hệ thống mạng công nghiệp.

+ Đào tạo nhân viên để nâng cao nhận thức về bảo mật an toàn mạng công nghiệp

+ Thực hiện đánh giá, nâng cấp hệ thống an ninh an toàn mạng công nghiệp.

Kết luận

Bảo mật an toàn trong các mạng công nghiệp là rất quan trọng, thậm chí còn quan trọng hơn cả bảo mật trong các mạng khác như mạng máy tính, mạng thông tin,… Trong một nhà máy công nghiệp, việc xem xét cải thiện bảo mật hệ thống mạng công nghiệp là điều hết sức cần thiết. Thực tế cho thấy phòng bệnh bao giờ cũng tốt hơn chữa bệnh. Ngoài ra, chúng ta cũng cần xem xét đào tạo nhân viên, kiểm tra bảo mật, cập nhật các giao thức mạng và các chính sách bảo mật cho công ty, nhà máy, đặc biệt đầu tư và quan tâm đến bộ phận bảo mật an toàn hệ thống mạng của công ty, nhà máy. Điều này sẽ cho phép phát hiện và ngăn chặn sự tấn công vào hệ thống mạng công nghiệp trong thời điểm ngắn nhất, và kết quả là tiết kiệm thời gian, công việc và không bị áp lực căng thẳng trong việc sửa chữa các lỗi và các điểm dừng có thể xảy ra trong hoạt động sản xuất nhà máy.

Tài liệu tham khảo

[1]. Moxa, Enhancing Industrial Cybersecurity Resilience, 2021

[2]. Cisco, Securing Industrial Networks, 2021

[3]. CyberX, Industrial Cyber Security

Đặng Minh Tú, Trịnh Lương Miên

Trường Đại học Giao thông Vận tải